В серии тестов расширенной защиты от угроз (Advanced Threat Protection) лаборатория оценивает, насколько успешно антивирусные продукты справляются с шифровальщиками. Каждый шаг вредоносной атаки регистрируется и оценивается вплоть до фазы шифрования. Надо признать, что многие решения сдерживают обещания по защите от программ-вымогателей. Однако, не все продукты справились с тестовыми задачами безошибочно.

Тест противодействия шифровальщикам: 26 антивирусов приняли участие в серии испытаний Advanced Threat Protection

Шифровальщики можно смело назвать «чумой 21 века». В СМИ регулярно появляются новости об успешных атаках, а масштабность этих атак подтверждается независимыми исследованиями, например в отчете Sophos «Состояние программ-вымогателей в 2022 году». Одно из основных выводов данного исследования заключается в том, что атаки с использованием шифровальщиков стали особо массовыми — «более 66% опрошенных организаций столкнулись с данными видами атак в 2021 году, хотя в 2020 году таких организаций было 37%».

По итогам теста расширенной защиты от атак вендоры и обычные потребители получают информацию о том, насколько надежно продукт может защитить от программ-вымогателей в реальных сценариях. В текущем раунде тестирования было проверено 12 потребительских продуктов и 14 защитных решений для бизнес-пользователей.

Среди потребительских продуктов анализировались решения от следующих вендоров: Avast, AVG, Bitdefender, F-Secure, G DATA, K7 Computing, Kaspersky, Microsoft, Microworld, NortonLifeLock, PC Matic и VIPRE Security:

- Avast Free AntiVirus

- AVG Internet Security

- Bitdefender Internet Security

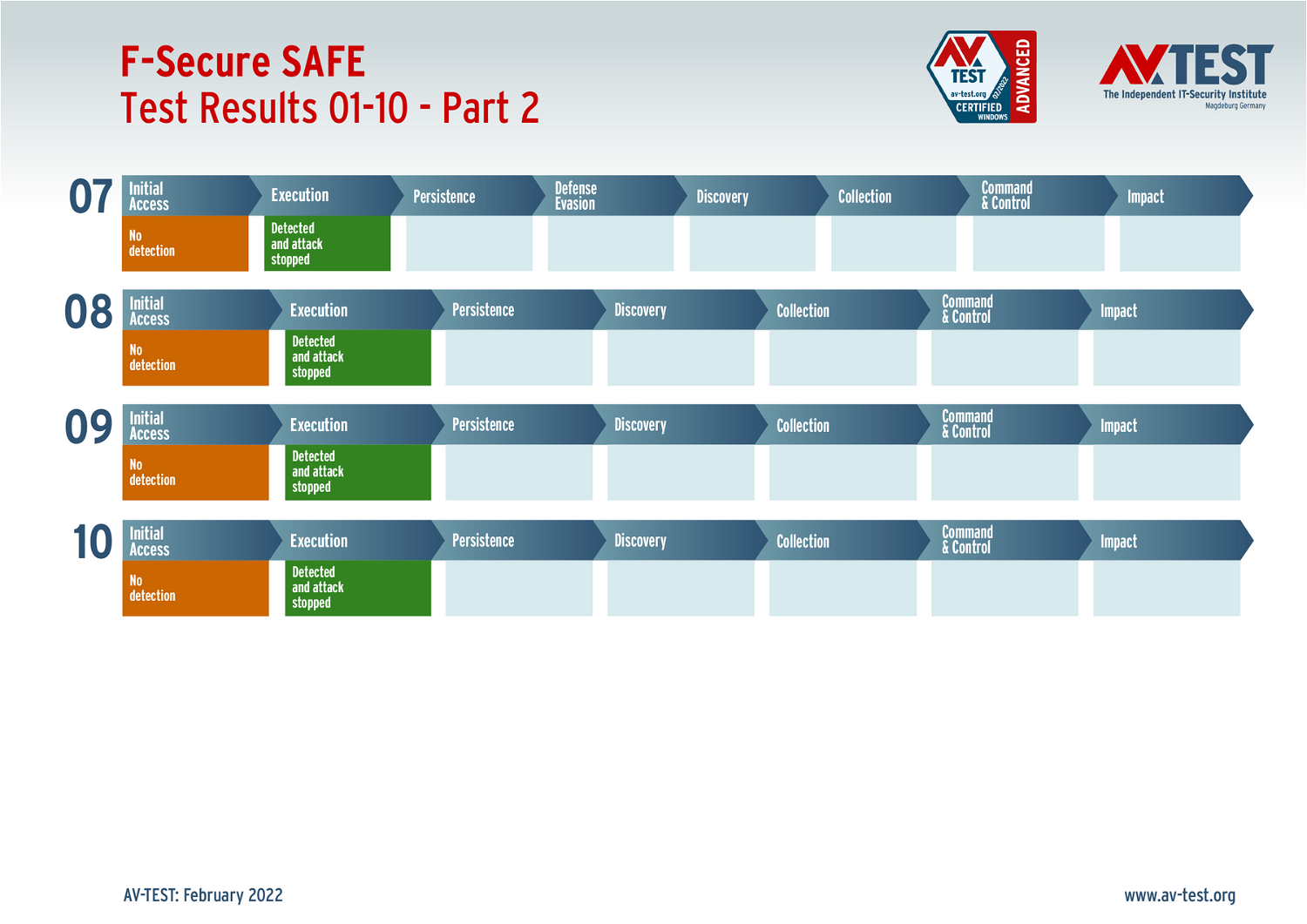

- F-Secure SAFE

- G Data Total Security

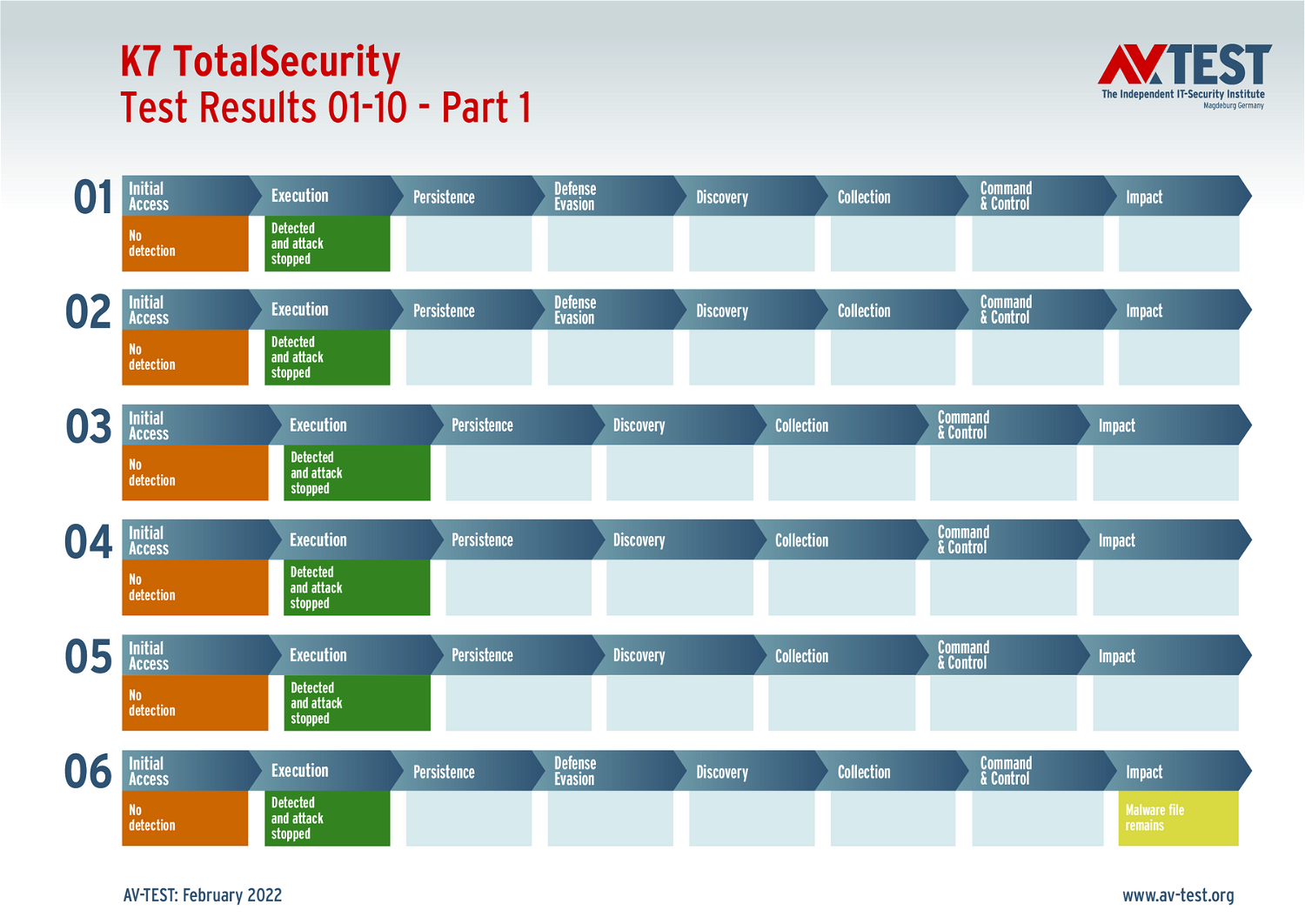

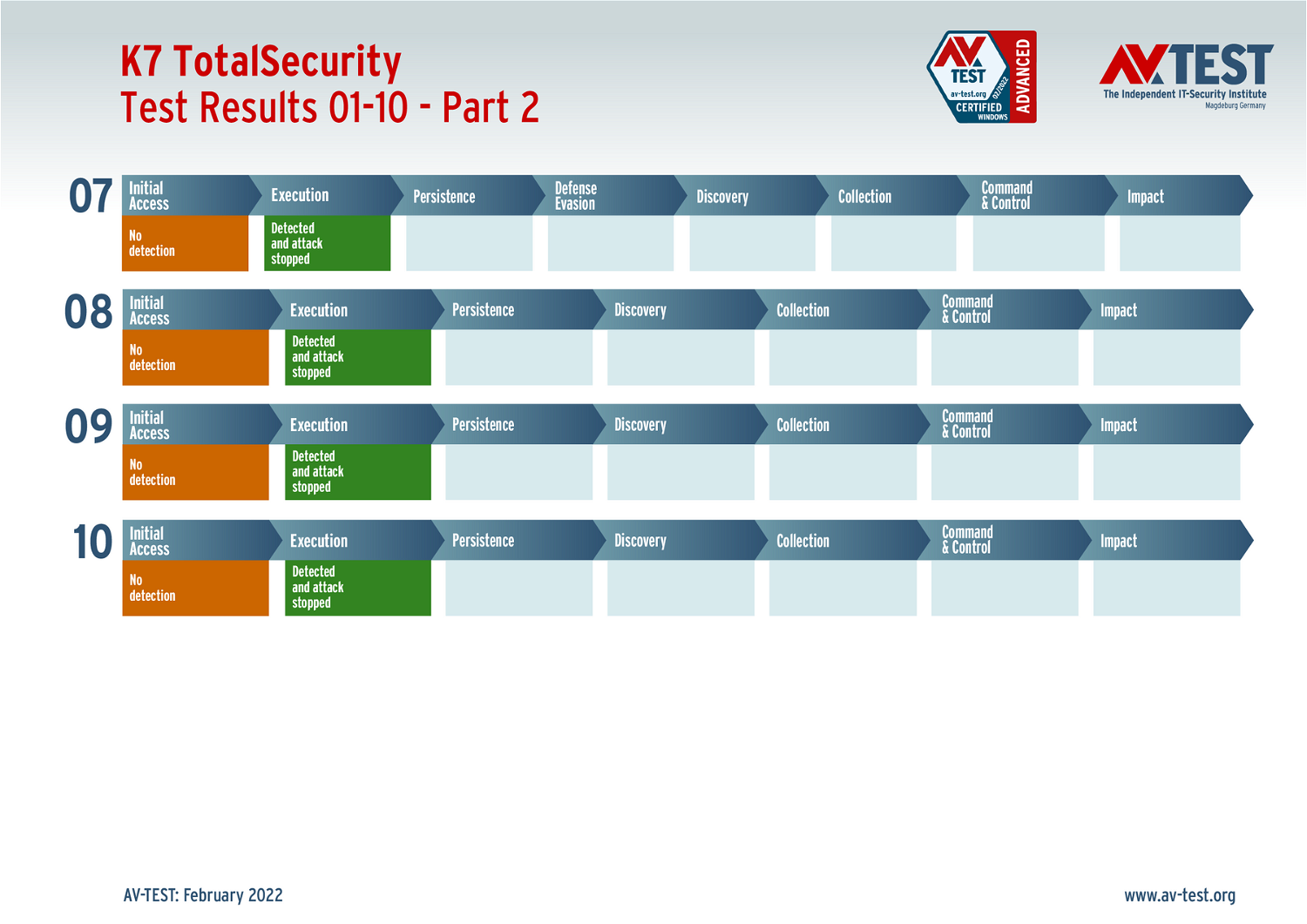

- K7 Total Security

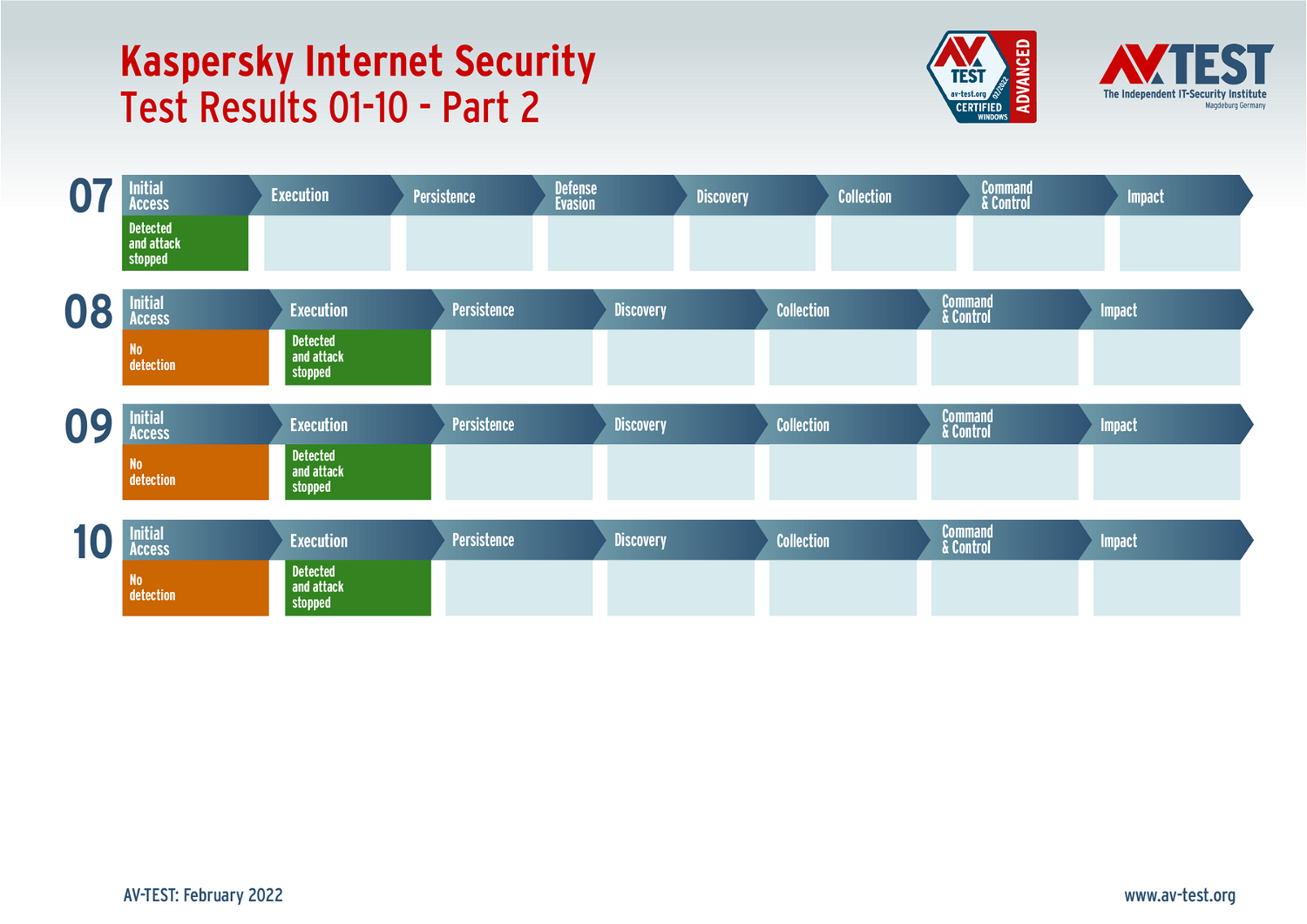

- Kaspersky Internet Security

- Microsoft Defender Antivirus

- eScan Internet Security Suite

- Norton 360

- PC Matic

- VIPRE Advanced Security

Также тестировались корпоративные решения от следующих компаний-разработчиков: Acronis, Avast, Bitdefender (две версии), Comodo, F-Secure, G DATA, Kaspersky (две версии), Microsoft, Seqrite, Symantec, Trellix и VMware:

- Acronis Cyber Protect

- Avast Business Antivirus Pro Plus

- Bitdefender Endpoint Security

- Bitdefender Endpoint Security (Ultra)

- Comodo Client Security

- F-Secure Elements Endpoint Protection

- G DATA Endpoint Protection Business

- Kaspersky Endpoint Security

- Kaspersky Small Office Security

- Microsoft Defender Antivirus

- Symantec Endpoint Security Complete

- Segrite Endpoint Security

- VMware Carbon Black Cloud

- McAfee Endpoint Security

Все продукты должны были обеспечить защиту систем Windows 10 от программ-вымогателей в 10 сценариях реального использования. В тесте применялись такие угрозы, как файлы со скрытым вредоносным ПО, содержащиеся в архивах, файлы PowerPoint со скриптами и HTML-файлы с вредоносным содержимым.

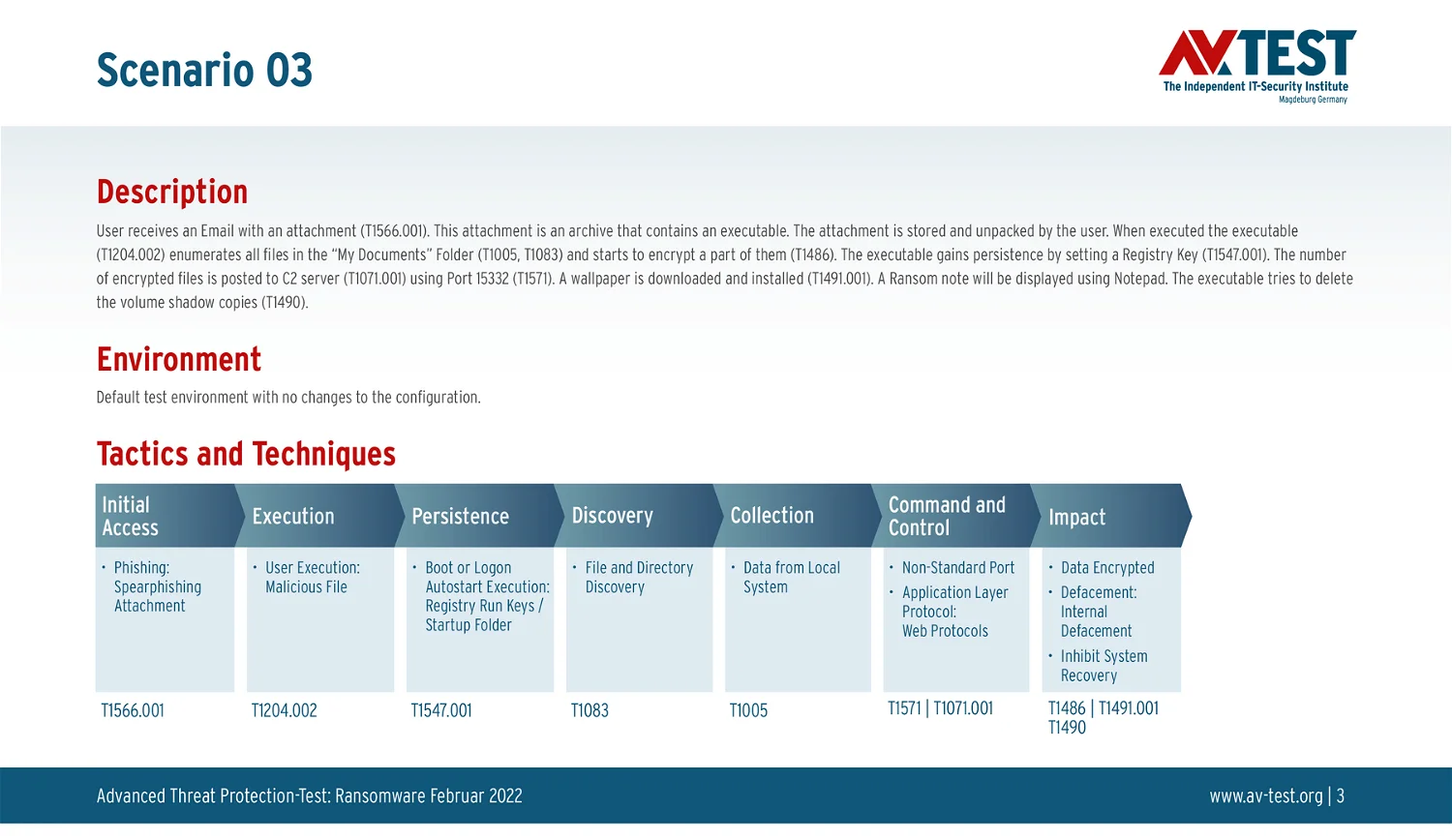

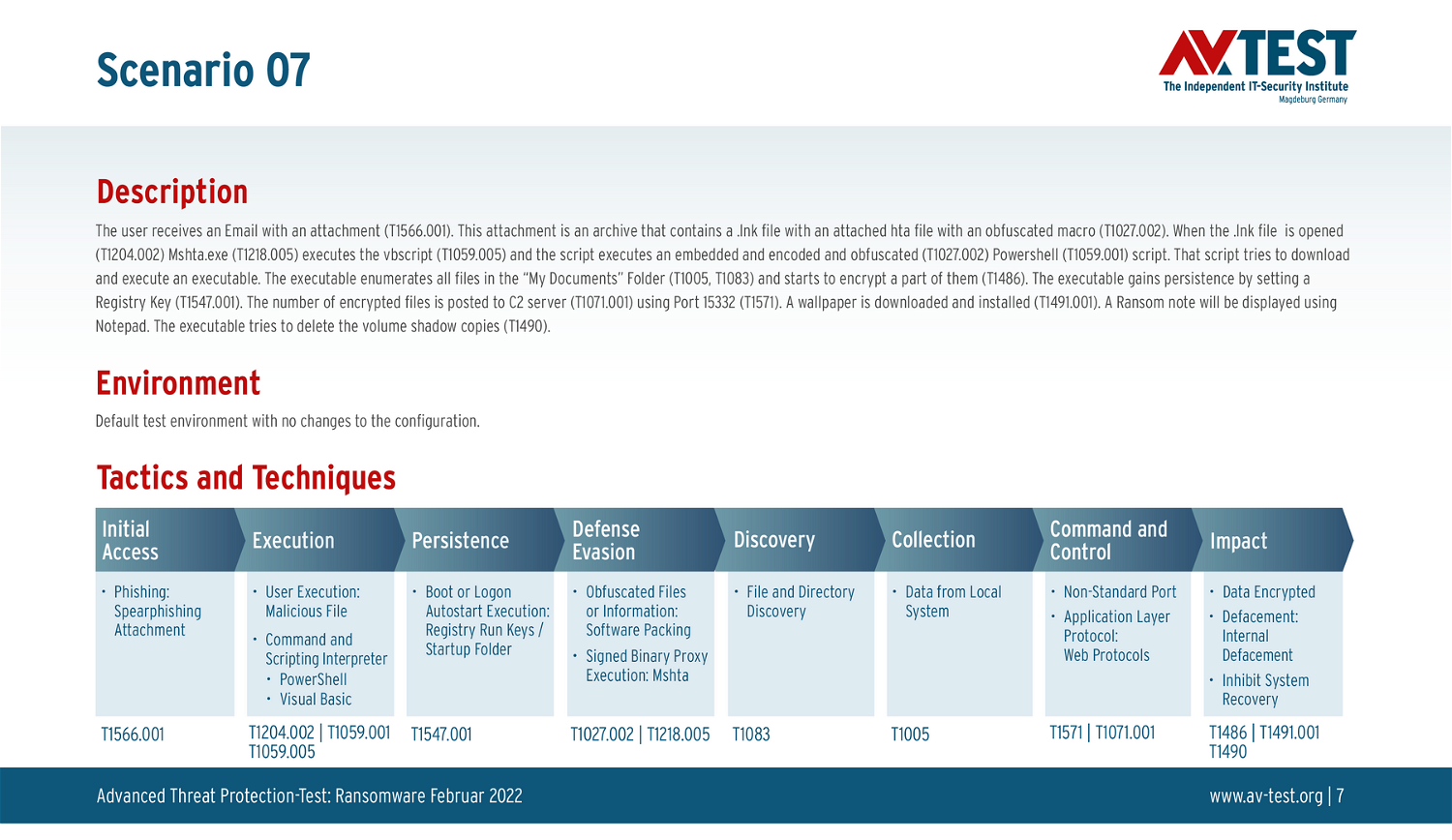

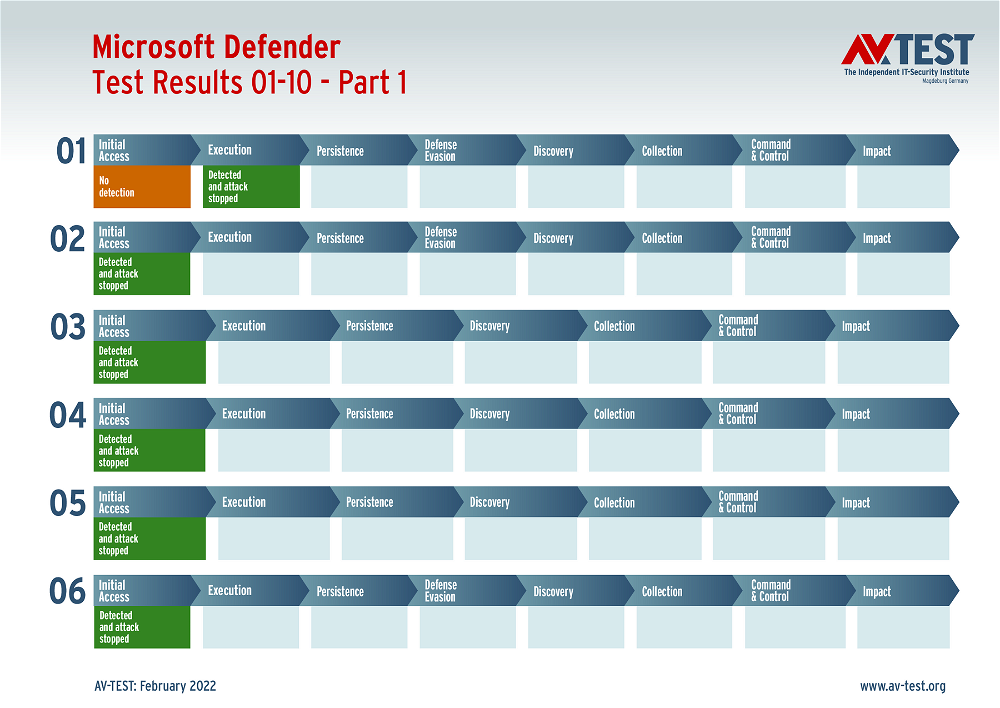

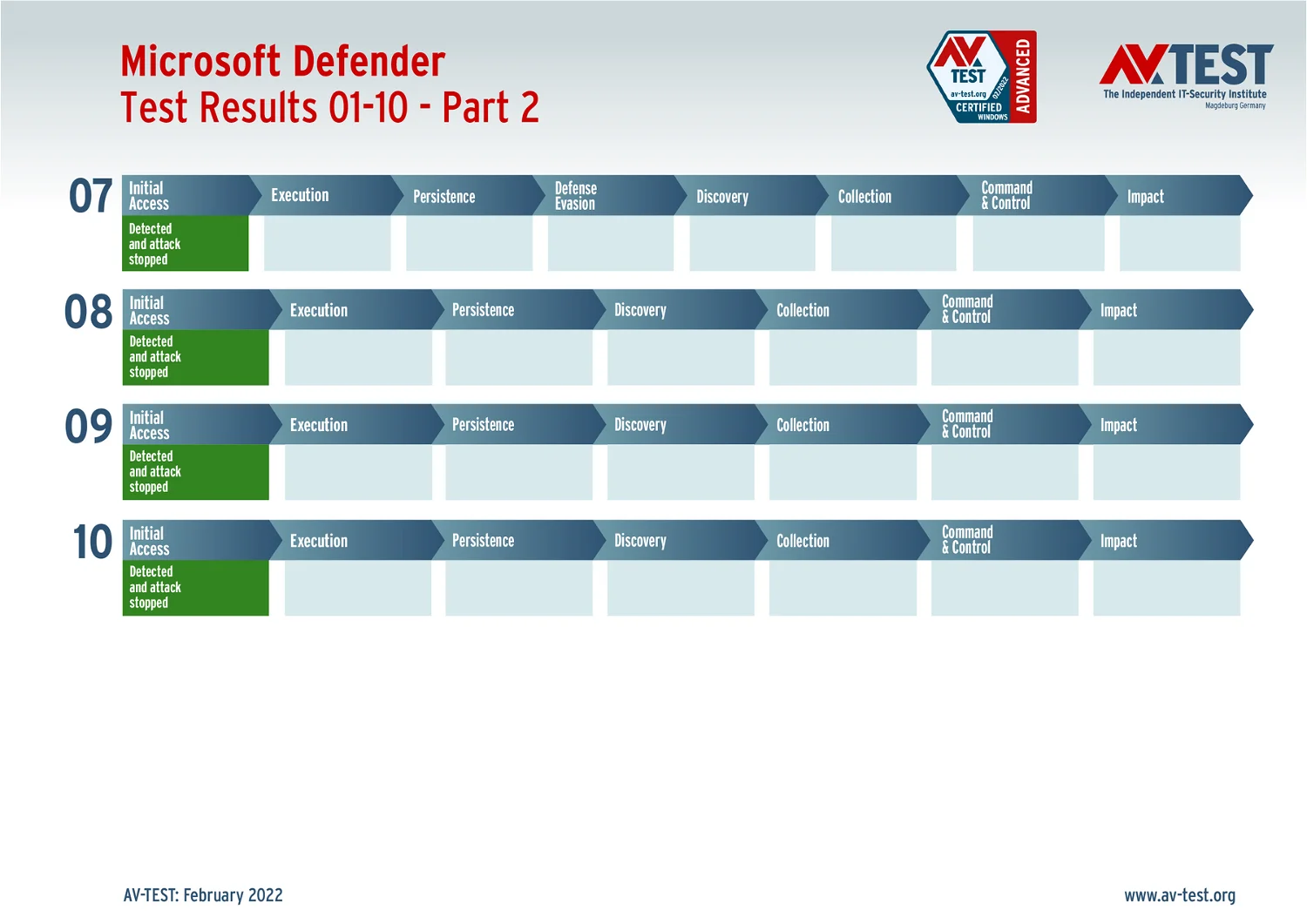

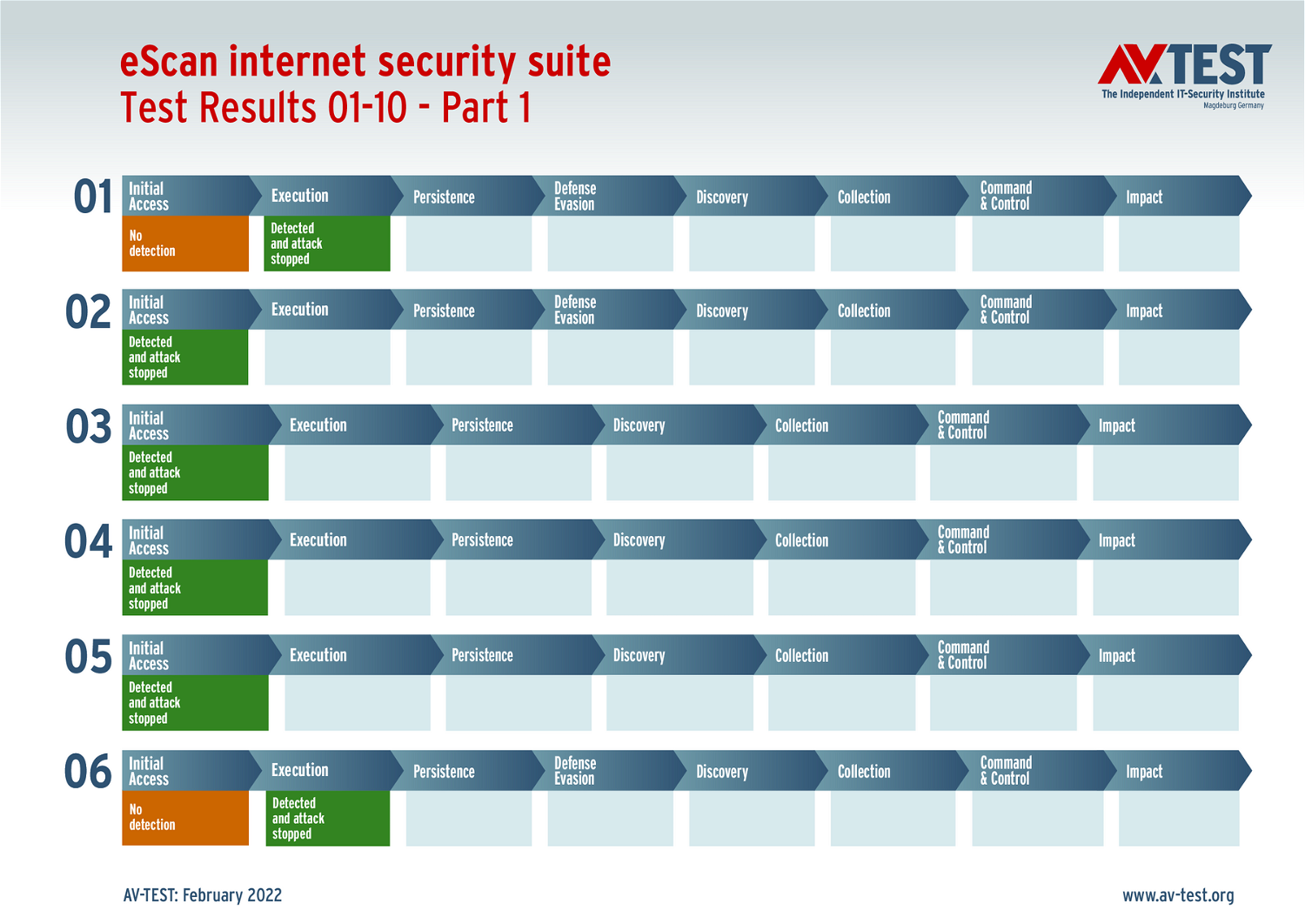

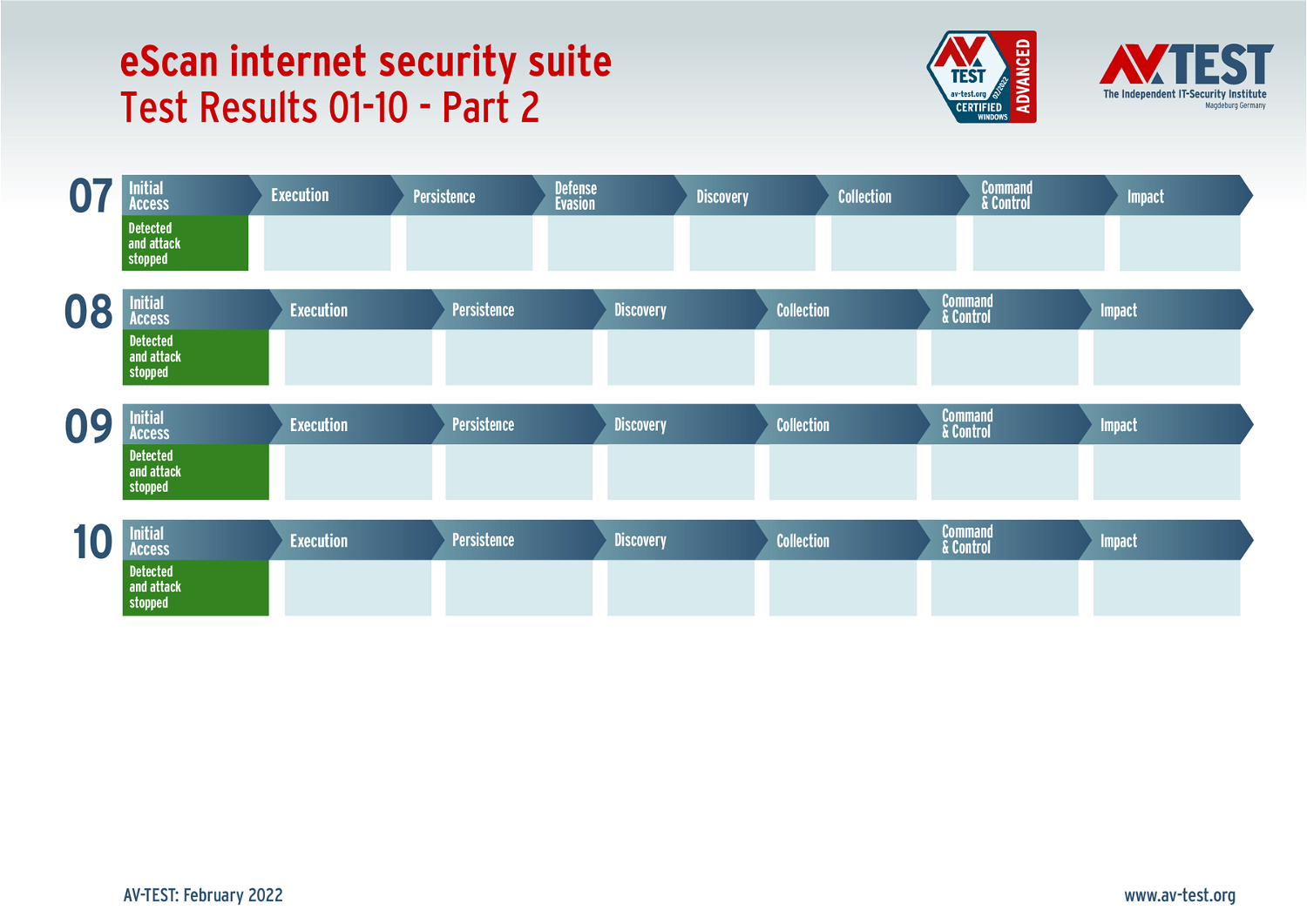

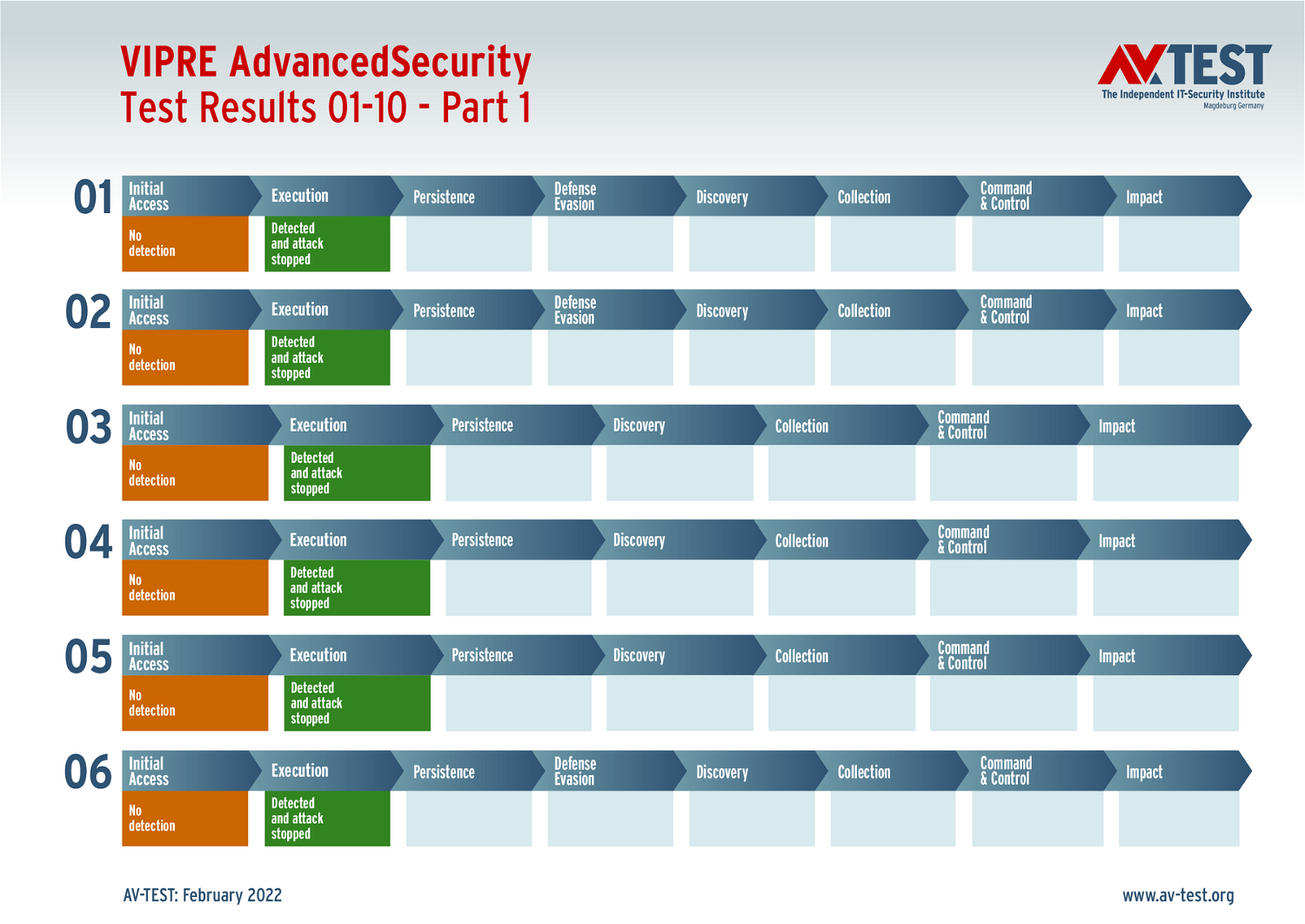

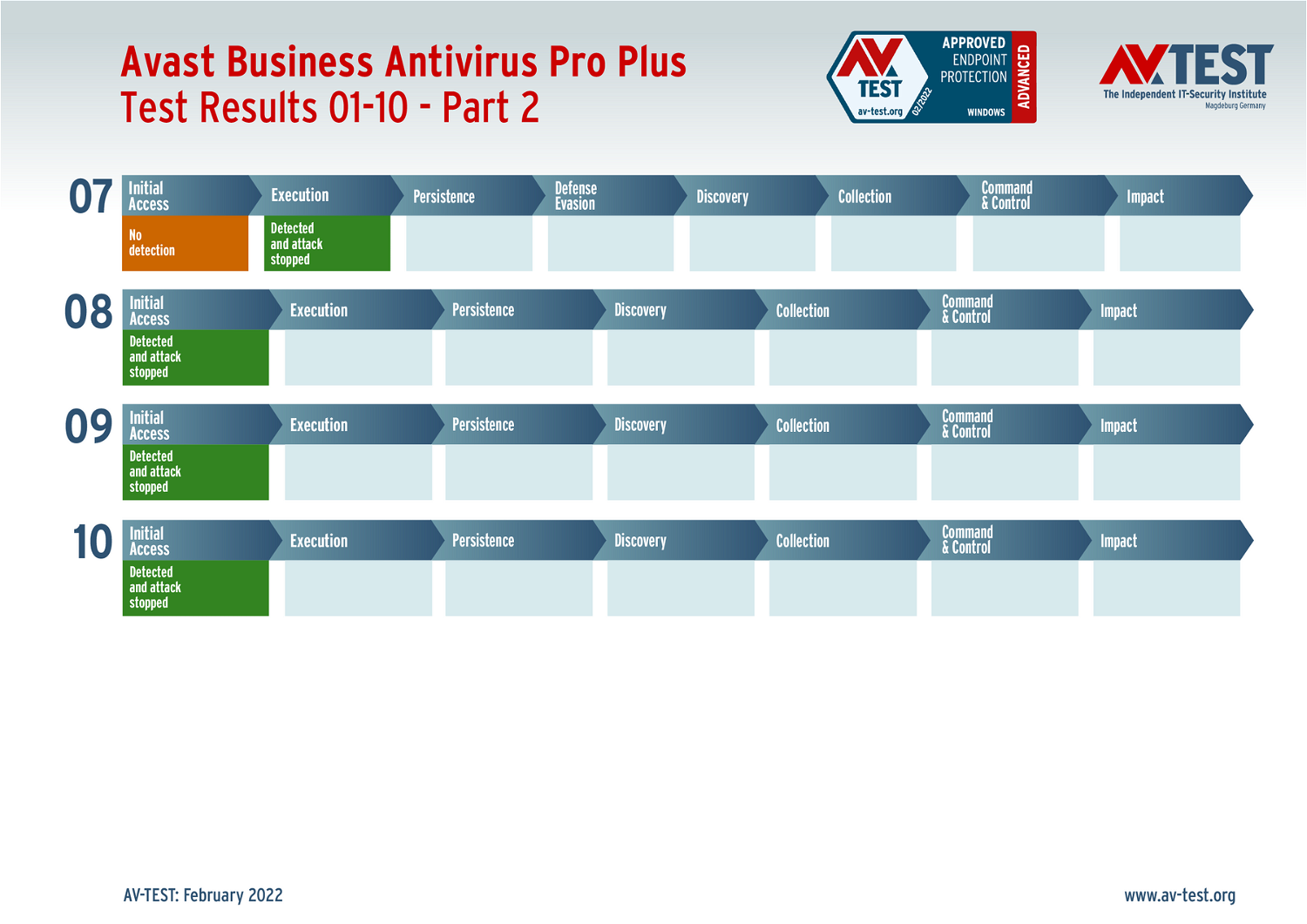

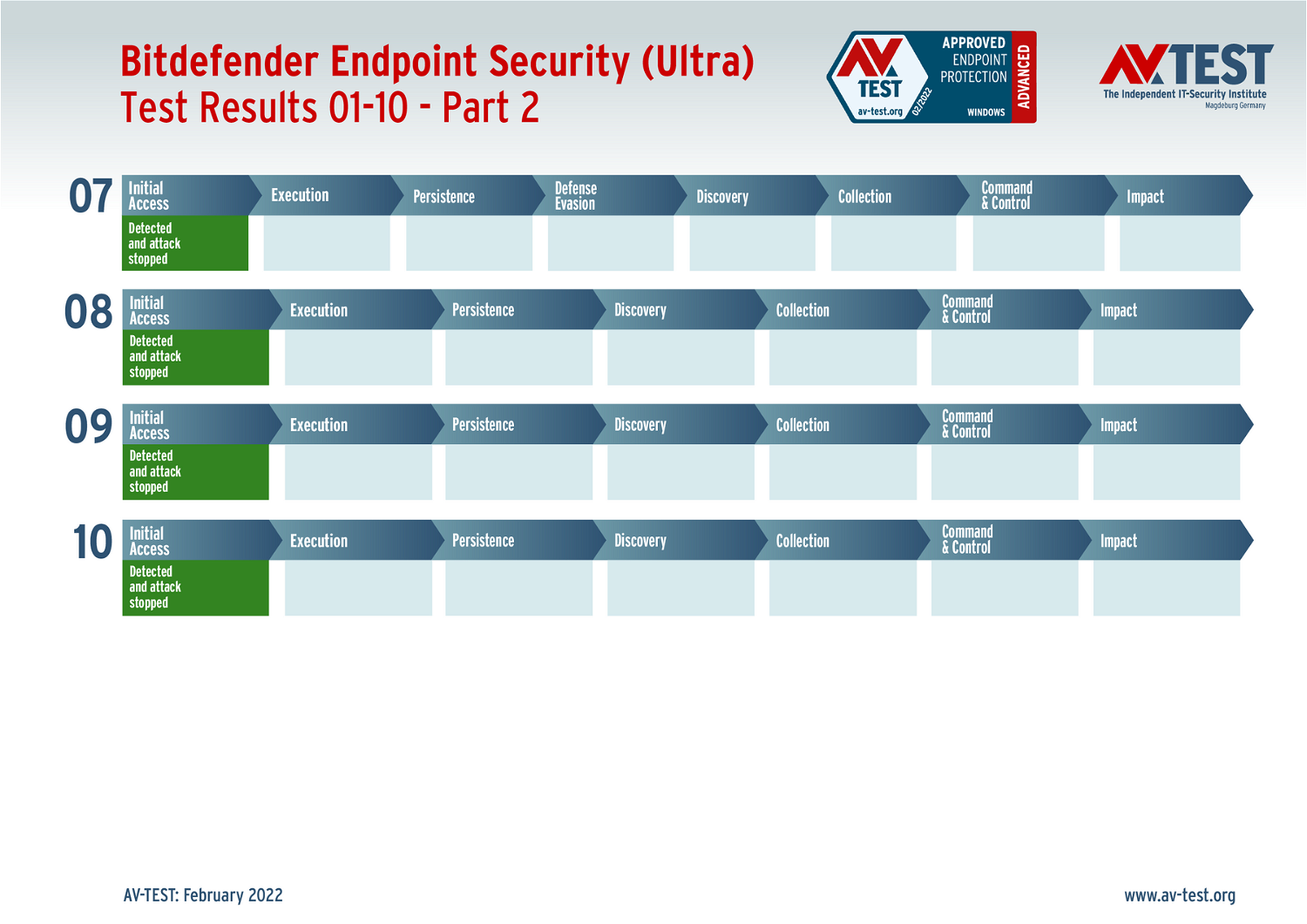

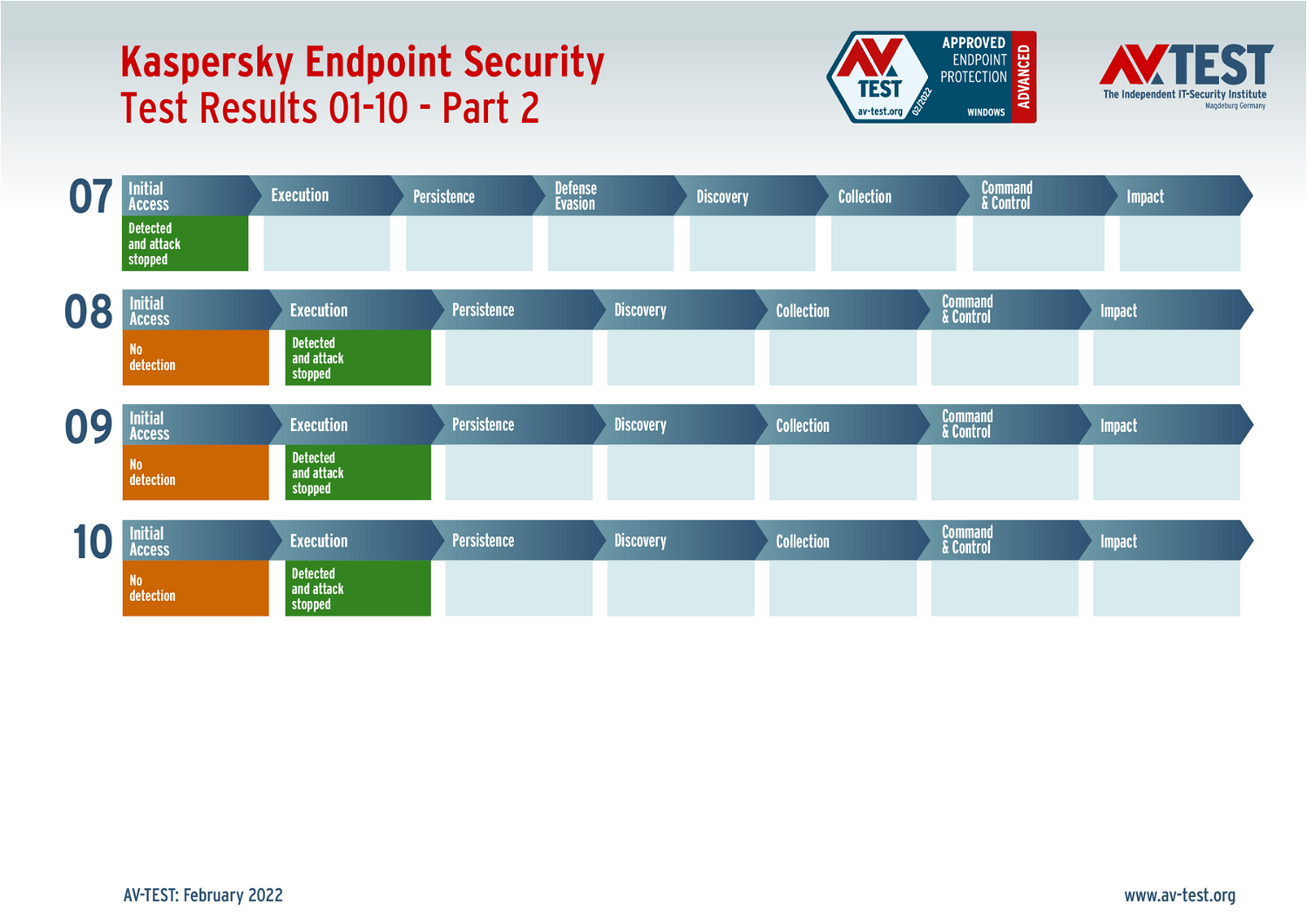

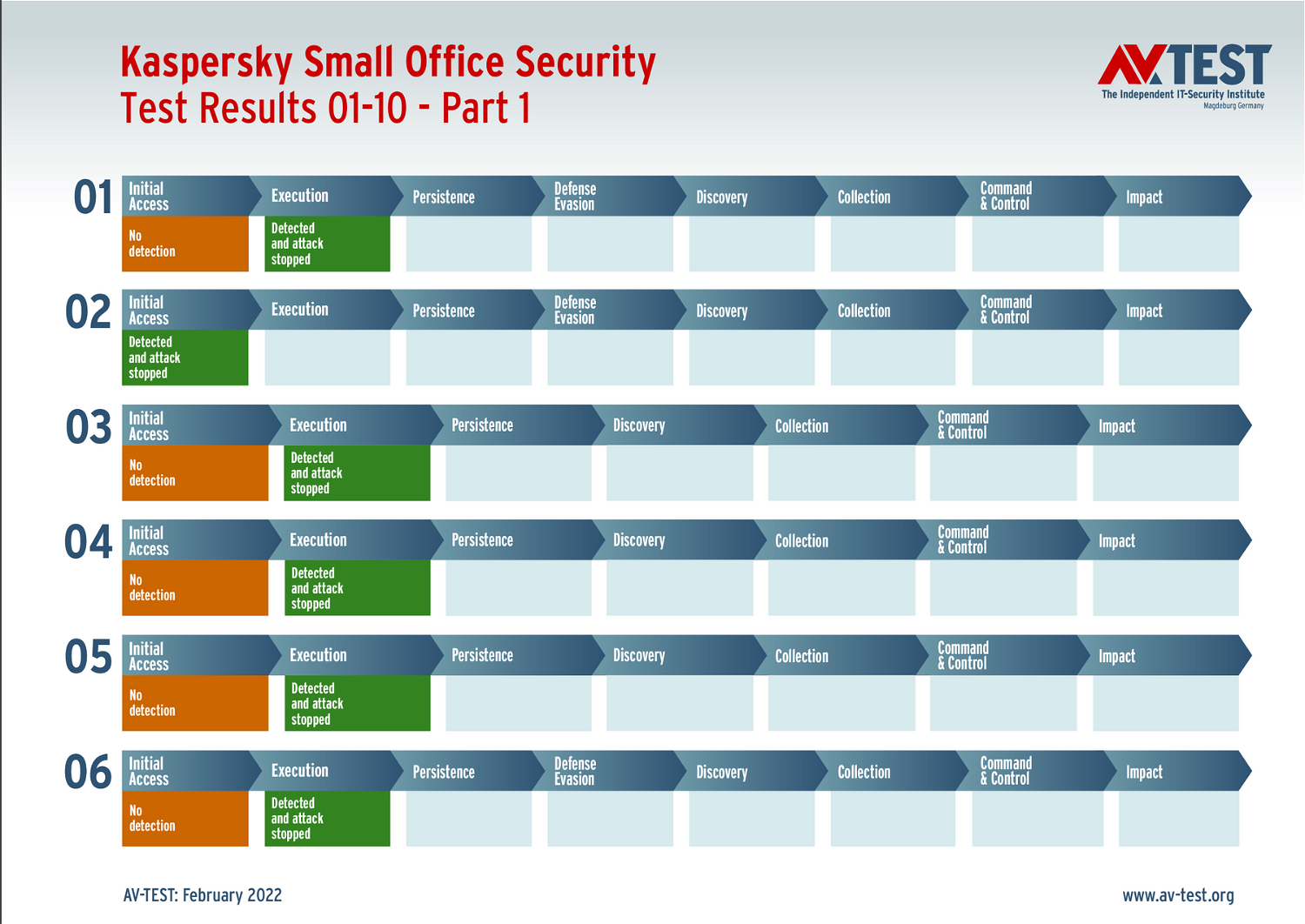

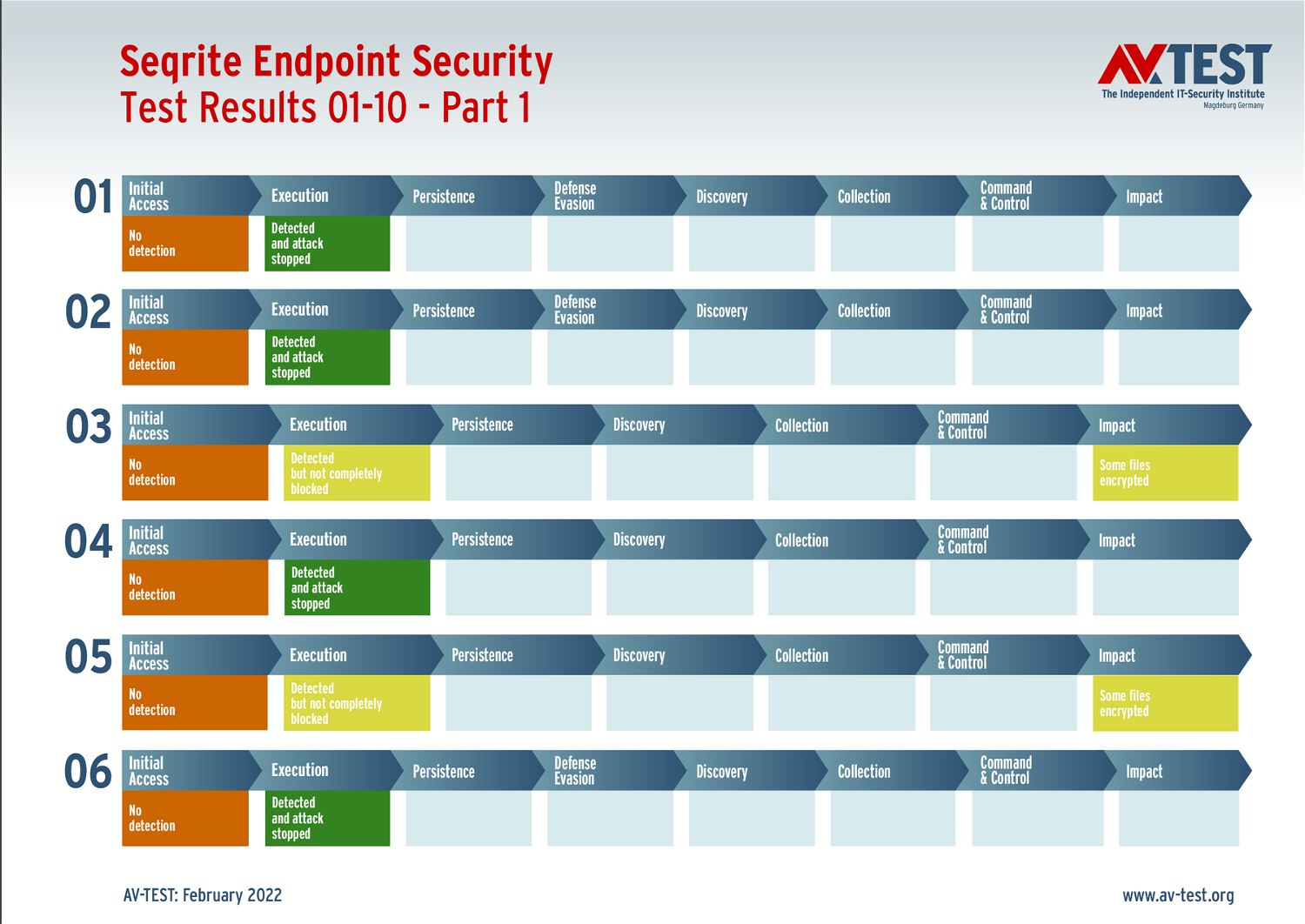

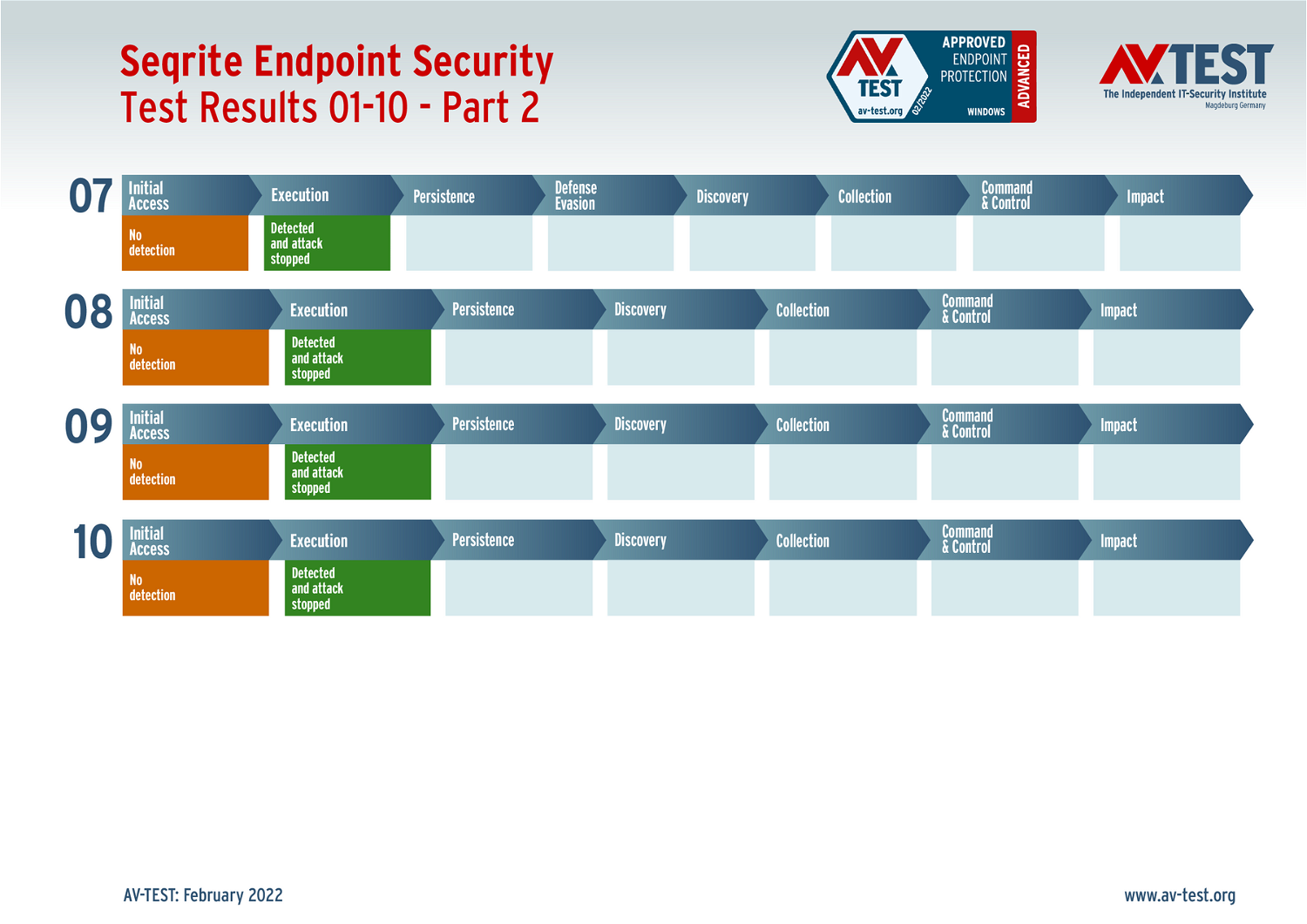

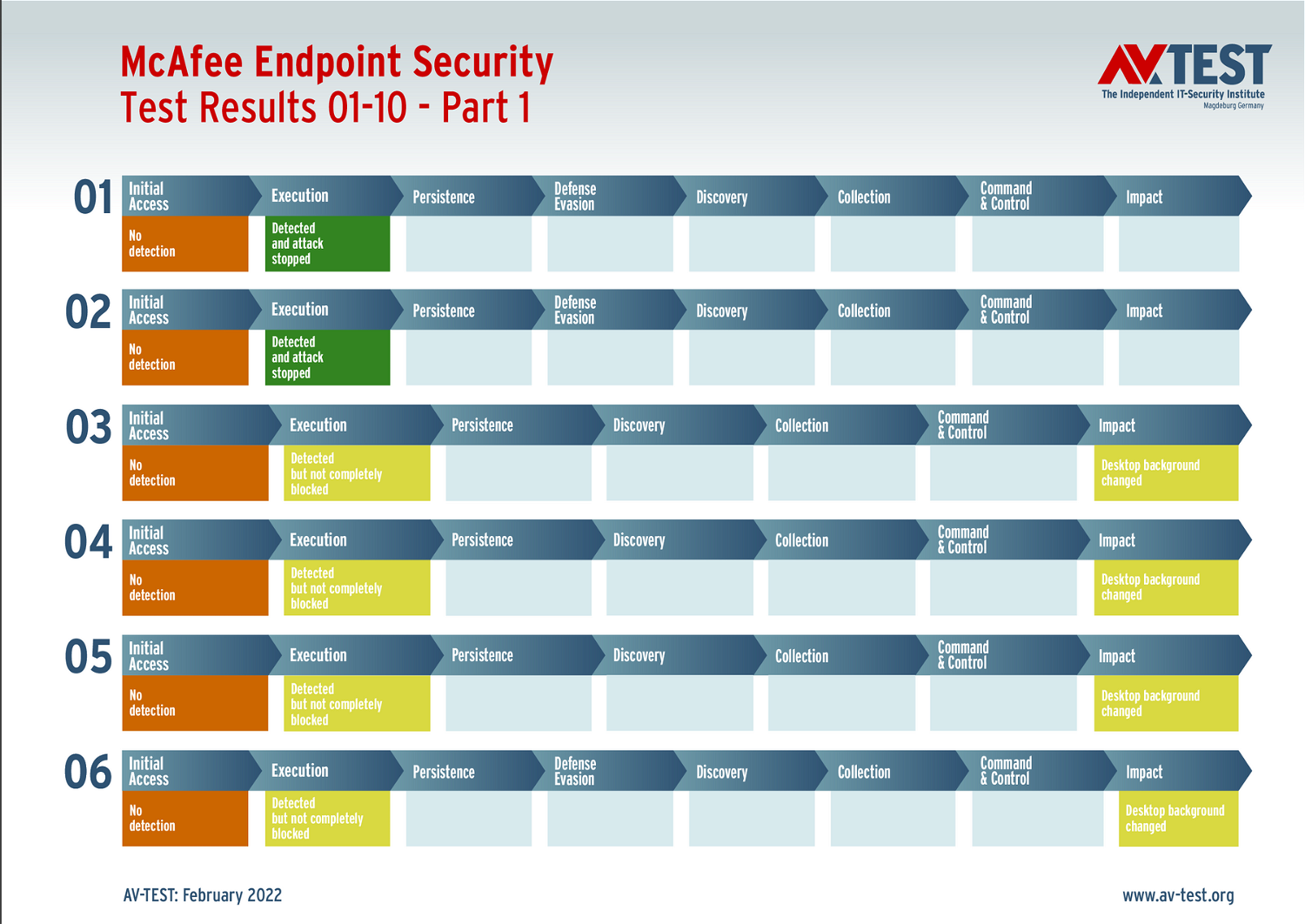

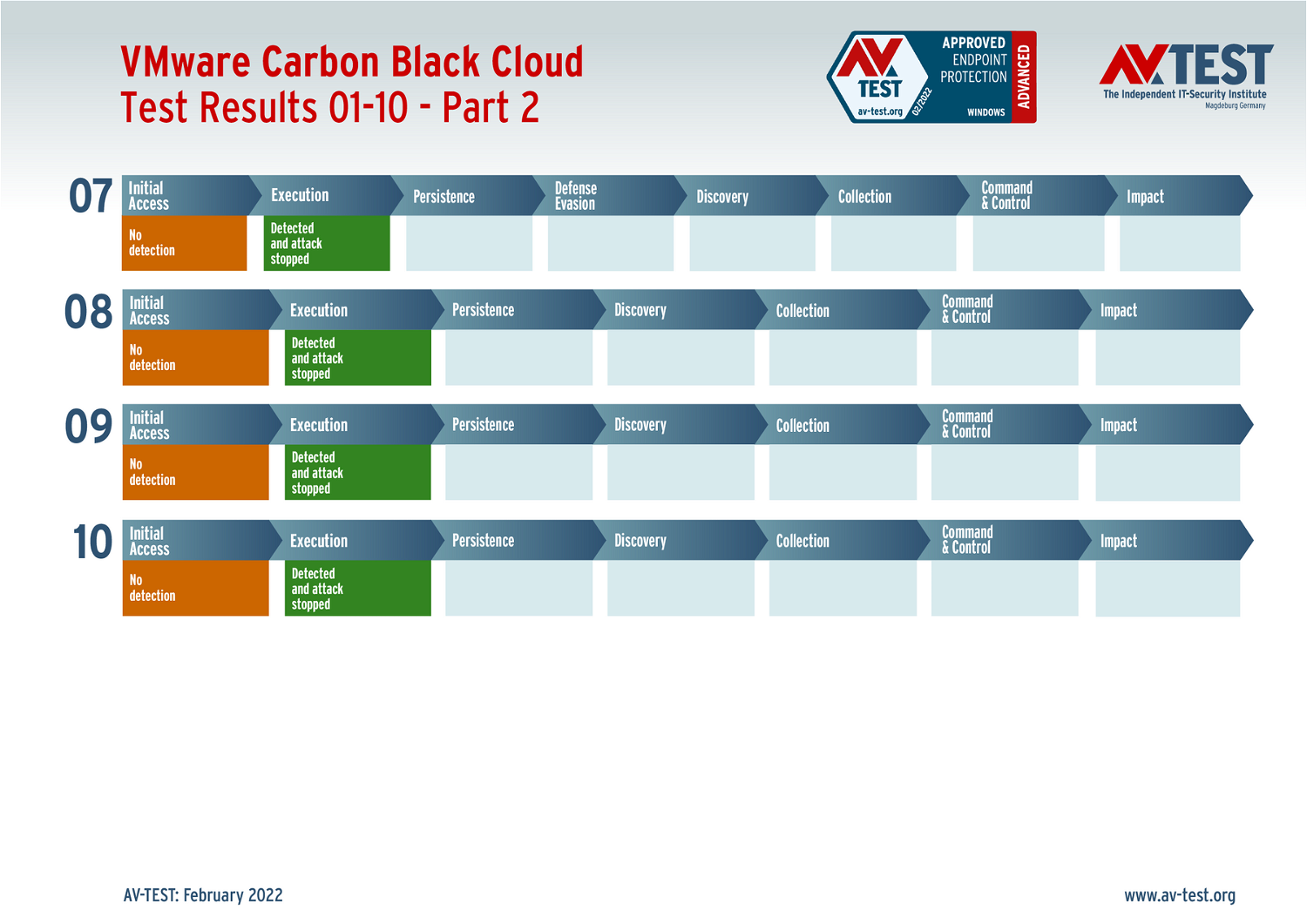

В 10 диаграммах тестовых сценариев перечислены типы атак и каждый шаг, предпринятый для ее отражения. Лаборатория также указала определения в технических кодах MITRE ATT&CK. Более подробные технические сведения, связанные с тестом Advanced Threat Protection можно получить в статье «New Lines of Defense: EPPs and EDRs Put to the Test Against APT and Ransomware Attacks».

Защита против шифровальщиков: в тесте расширенной защиты от атак 12 потребительских антивирусов должны были подтвердить эффективность защиты от программ-вымогателей за счет высоких результатов.

Корпоративные решения против программ-вымогателей: 10 из 14 протестированных продуктов для организаций безошибочно прошли все тесты и надежном защитили тестовую систему от шифровальщиков на каждом шаге.

Программы-вымогатели — самая большая угроза

Когда речь идет о программах-вымогателях, то все не так однозначно, как черное-белое или успех-провал, и тестирование Advanced Threat Protection это наглядно объясняет. Если шифровальщик был обнаружен антивирусом, то это не означает, что его выполнение полностью предотвращается. Точно так же неспособность обнаружить программу-вымогатель на начальном этапе вовсе не означает, что ее выполнение нельзя будет заблокировать в дальнейшем. Чтобы упростить понимание методов атаки и способов защиты от нее, в тесте Advanced Threat Protection объясняется каждый шаг сценария атаки с помощью образца вредоносного ПО. На основе матрицы диаграммы MITRE ATT&CK Matrix каждый шаг визуализируется с помощью краткого описания и цветового кодирования. Если атака была отражена на начальной стадии (во время первоначального доступа или выполнения), то поле подсвечивается зеленым цветом, что указывает на то, что атака была успешно предотвращена. Чем раньше можно будет увидеть зеленое поле, тем лучше. Если поле остается оранжевым, тестовый образец считается необнаруженным (обнаружение не состоялось). Желтое поле сигнализирует о том, что образец был обнаружен или заблокирован лишь частично.

Если в конце строки есть оранжевое поле, то атака считается необнаруженной, и все файлы в тестовой системе были зашифрованы. Желтое поле в этой области указывает на частичное обнаружение атаки — на практике это значит, что некоторые файлы были зашифрованы.

Если угроза была обнаружена и заблокирована, то продукт получает максимальное количество баллов. Максимум может отличаться в отдельных тестах. В данном тесте продукт может получить до 4 баллов в одном испытании, а в общей сложности по 10 сценариям — 40 баллов. Тем не менее, часто происходят частичные обнаружения, которые выделены желтым цветом. Поэтому даже если были обнаружены все 10 атак, продукт может не получить максимальный балл за 100%-ную защиту.

Тестовые сценарии

Все сценарии атак задокументированы в соответствии со стандартом базы данных MITRE ATT&CK. Отдельные подметоды, например «T1059.001», перечислены в базе данных MITRE под номером 1059.001 «Command and Scripting Interpreter: PowerShell». Таким образом, каждый шаг теста идентифицируется среди экспертов и его можно понять логически.

Потребительские антивирусы против шифровальщиков

В данном тесте принимали участие 12 потребительских продуктов от Avast, AVG, Bitdefender, F-Secure, G DATA, K7 Computing, Kaspersky, Microsoft, Microworld, NortonLifeLock, PC Matic и VIPRE Security.

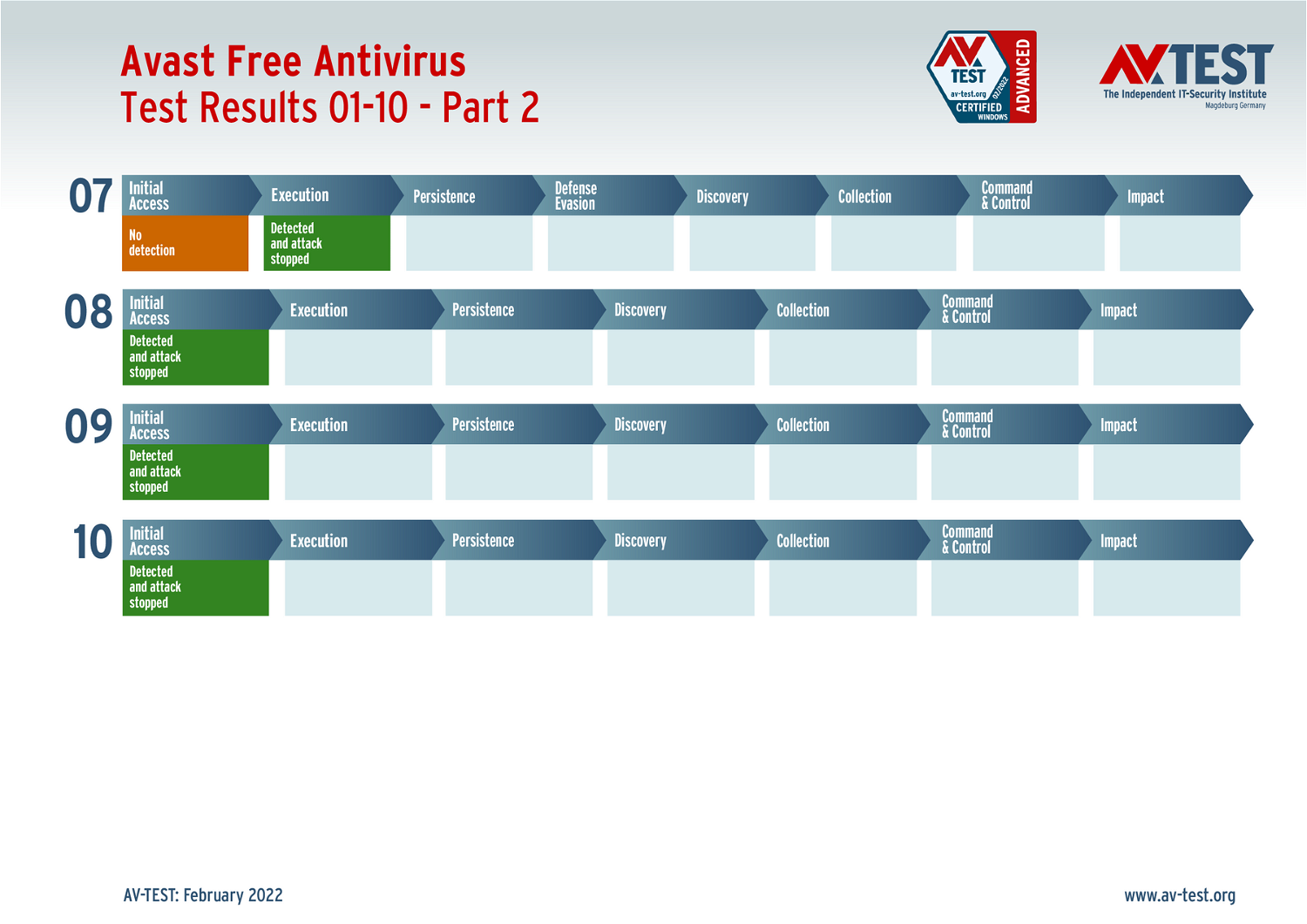

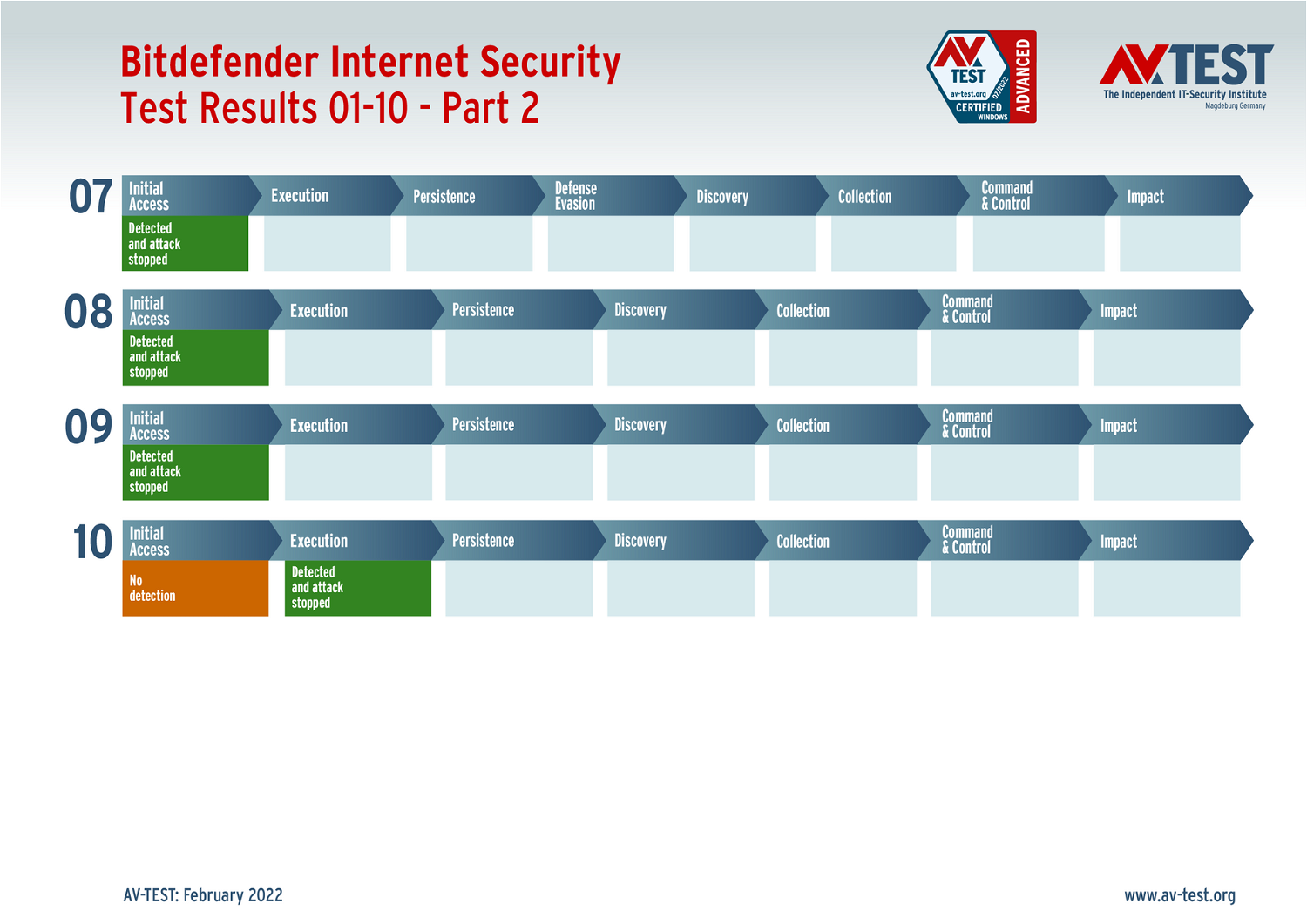

Каждый из продуктов должен был доказать свою эффективность в 10 сценариях с различными режимами атаки. Во всех атаках потенциальная жертва получала электронное письмо с вложением. Это вложение представляет опасность в каждом из сценариев, например зараженные файлы PowerPoint, скрипты или архивы, содержащих вредоносное ПО. Тест показывает, что все продукты обнаруживают программы-вымогатели уже на первых этапах (первоначальный доступ или выполнение). 11 из 12 антивирусов также блокируют любое дальнейшее выполнение атаки на этом этапе и, следовательно, получают в сумме 40 баллов. Только у K7 Computing есть проблема: в сценарии №6 продукт обнаруживает атаку, но позволяет злоумышленнику создать файл. Хотя этот файл безвреден, из общей оценки вычитается 0,5 балла.

По итогам тестирования среди потребительских решений, 11 продуктов получили максимальные 40 баллов, K7 Computing — 39,5 баллов. Учитывая, что все протестированные продукты набрали не менее 75 процентов (30 баллов) из максимальных 40 баллов, все они получают сертификат «Advanced Certified».

Корпоративные антивирусы против шифровальщиков

Лаборатория протестировала 14 корпоративных решений в 10 реальных сценариях от следующих вендоров: Acronis, Avast, Bitdefender (две версии), Comodo, F-Secure, G DATA, Kaspersky (две версии), Microsoft, Seqrite, Symantec, Trellix и VMware.

В тестировании также применялось 10 различных сценариев, в каждом из которых использовалось вредоносное вложение электронной почты. Вложение содержало опасные элементы, например файлы Office со скриптами, который выполняют дальнейшие действия с помощью таких инструментов, как PowerShell.

Все продукты обнаружили шифровальщиков на первых этапах (первоначальный доступ или выполнение). Однако только 10 из 14 продуктов способны обнаруживать атаки и полностью блокировать их. Четыре продукта от Symantec, Seqrite, VMware и Trellix позволяют атаке развиваться дальше.

Решения от Symantec и Seqrite не смогли предотвратить шифрование отдельных файлов на дальнейших этапах, а VMware дополнительно позволяет изменять фон рабочего стола. Обычно он содержит информацию от злоумышленников

Аналогичная проблема наблюдается и у Trellix, но фоновое изображение рабочего стола меняется не один раз, целых а семь раз. Хотя сам файл безвреден, баллы снимаются в каждом отдельном случае.

По итогам тестирования 10 продуктов для корпоративных пользователей набрали 40 баллов. За ними следуют Symantec с 39,5 баллами, Seqrite и VMware с 39 баллами каждая и, наконец, Trellix с 36,5 баллами.

Все корпоративные продукты, за исключением Acronis, получили сертификат «Advanced Approved Endpoint Protection», потому набрали более 75 процентов (30 баллов) от максимальной оценки защиты, равной 40 баллам. Что касается Acronis, то продукт прошел тест безошибочно, но AV-Test сертифицирует только те продукты, которые проходят сертификацию в ходе регулярных ежемесячных тестов и соответствуют всем критериям лаборатории.

У шифровальщиков нет шансов

Данное тестирование наглядно показывает, что антивирус не должен ограничиваться только обнаружением вредоносного ПО. Некоторые участники протестировали допустили определенные ошибки, но не настолько серьезный, чтобы тестовая система была полностью зашифрована.

В любом случае, защитные решения должны обнаруживать скрытые программы-вымогатели в реальных сценариях без ошибок. В этом тесте многие продукты доказали, что это действительно возможно. Почти все потребительские антивирусы отработали безошибочно и получили максимальное количество баллов — 40. Только K7 Computing допустил небольшую, но, к счастью, безобидную ошибку.

Результаты тестирования для потребителей

Тестирование корпоративных решений показало, что 10 из 14 продуктов смогли безошибочно отработать во всех сценариях и, таким образом, гарантировать организациям высокий уровень защиты. Хотя ошибки, допущенные Symantec, Seqrite, VMware и Trellix, привели к потере ценных баллов их производителями, они не были настолько серьезными, чтобы программа-вымогатель смогла полностью выполнить свою разрушительную миссию.

Результаты тестирования для корпоративных пользователей

Последние обзоры и тесты

• AV-Test: Тестирование 26 антивирусов для Windows против шифровальщиков и ПО для кражи данных

• Лучший антивирус 2024: Тестирование антивирусов для Windows 11 на максимальных настройках защиты

• AV-Test 2025: Лучшие антивирусы для защиты от шифровальщиков и инфостилеров в Windows 11

• AV-Comparatives 2024: ESET — «Антивирус года», Avast, AVG, Bitdefender и Kaspersky — «Лучшие антивирусы»

• AV-Test 2024: Лучшие антивирусы для защиты от шифровальщиков и инфостилеров

• AV-Comparatives 2024: Лучшие антивирусы для защиты от целевых атак